Non solo ciberguerra: le falle del controspionaggio cinese

di Giorgio Cuscito (Limes)

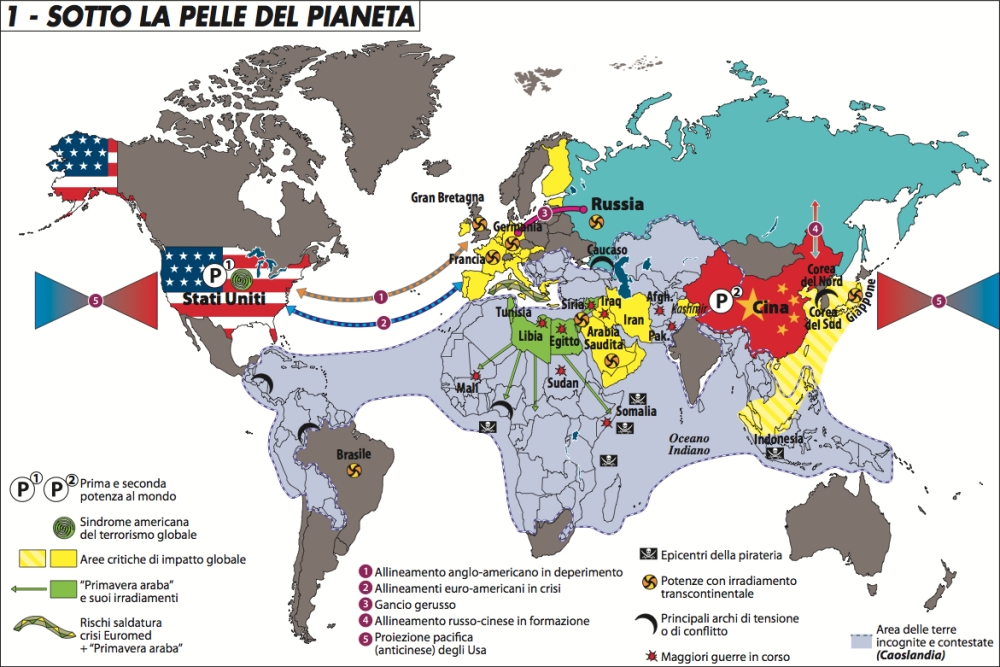

Il dibattito tra Usa e Cina sui reciproci attacchi cibernetici è stato apparentemente posto in secondo piano nelle ultime settimane. I due paesi, infatti, sembrano aver dedicato maggiore attenzione ai rispettivi progetti di libero scambio (la Cina all’Ftaap e gli Usa alla Tpp) e all’accordo bilaterale (più retorico che storicoCollegamento esterno) per la riduzione delle emissioni di anidride carbonica. Questi argomenti sono emersi durante l’incontro bilaterale tra il presidente Xi Jinping e il suo omologo Barack Obama a margine del summit ApecCollegamento esterno.

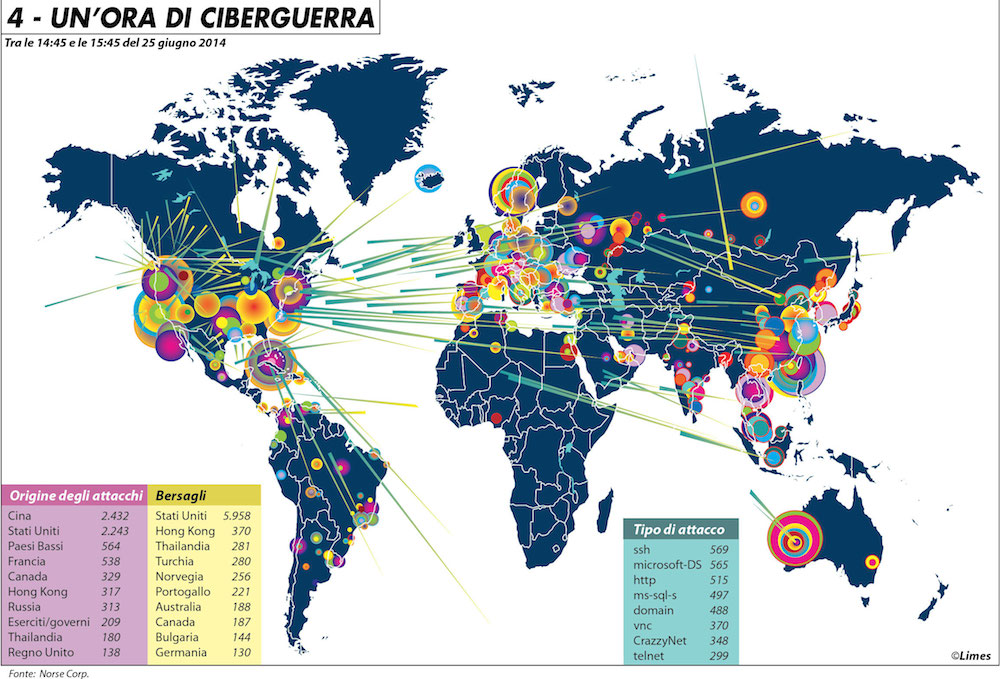

Invece, le attività del Comitato bilaterale sino-statunitense per lo spionaggio informatico sono in fase di stallo da maggio, quando gli Usa hanno accusatoCollegamento esterno cinque militari cinesi di aver hackerato aziende americane. Ragion per cui Pechino ha sospeso la sua partecipazione.

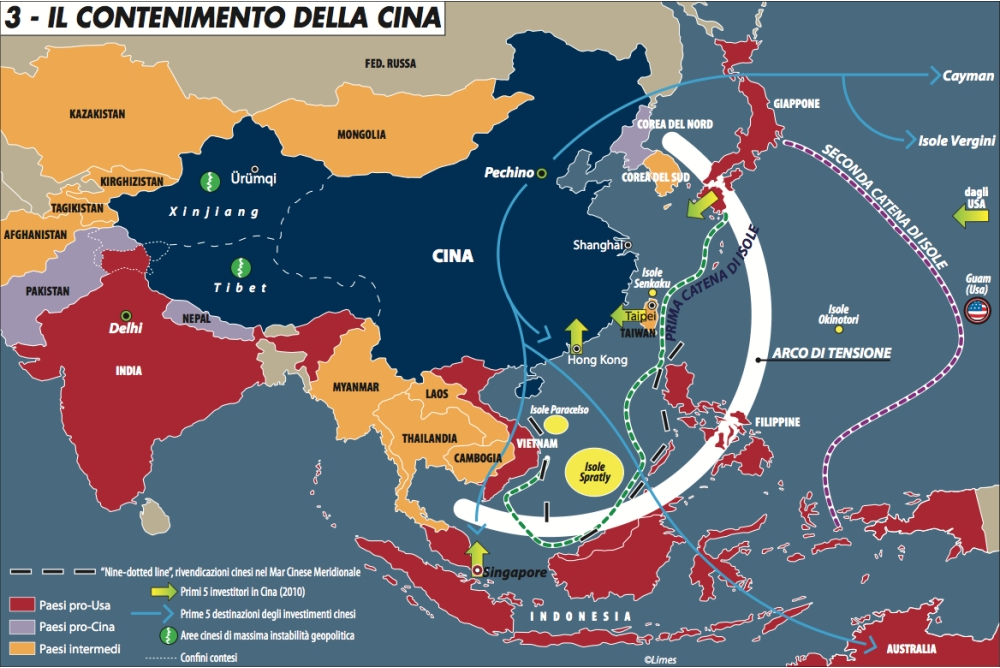

Nel frattempo, lo spionaggio (non solo cibernetico) tra Usa e Cina prosegue e s’intensifica con bersagli differenti: i primi cercano di capire quale sia il livello della tecnologia militare in possesso dell’Esercito popolare di liberazione (Epl) e quali siano i meccanismi decisionali interni al Partito comunista cinese (Pcc); la seconda in primo luogo mira a conoscere i segreti tecnologici degli enti pubblici e privati statunitensi. E’ un’attività cui la Cina si dedica sin dagli anni Settanta, quando Deng Xiaoping introdusse le riforme per aprire l’economia del Dragone al mondo e creò una sezione dei “servizi” cinesi specializzata nello spionaggio industriale. Obiettivo: colmare il gap tecnologico che divide il proprio sistema paese da quello Usa.

Negli ultimi mesi, i media hanno menzionato nuovi casi di spionaggio cibernetico da entrambe le parti, ma Pechino pare più preoccupata per i troppi funzionari del Pcc e dell’Epl disposti a vendere segreti in cambio di denaro.

Gli attacchi di Pechino

Ad ottobre, aziende informatiche statunitensi (tra cui Novetta, Cisco e Fire Eye) hanno individuatoCollegamento esterno un nuovo gruppo di hacker cinesi – soprannominato Axiom – probabilmente legato all’apparato d’intelligence della Repubblica popolare cinese (Rpc). Negli ultimi anni, Axiom avrebbe preso di mira aziende, gruppi pro-democratici, istituzioni accademiche e agenzie governative in tutto il mondo. Questo gruppo sarebbe, inoltre, più sofisticato dell’Unità 61398 dell’Epl, che più di un anno fa era stata individuataCollegamento esterno come la principale minaccia informatica proveniente dalla Cina. L’esistenza di Axiom è stata resa nota (non a caso) prima dell’incontro bilaterale tra Obama e Xi al summit Apec. Allo stesso modo, quella dell’Unità 61398 era stata divulgata nei giorni precedenti il meeting di SunnylandsCollegamento esterno (California, Usa) avvenuto nel 2013.

La Cina è stata anche accusata poche settimane fa di aver hackeratoCollegamento esterno il network del Servizio postale statunitense, che conserva grandissime quantità di dati sui cittadini Usa. Nel suo mirino sarebbero finiti anche alcuni media australianiCollegamento esterno prima del summit del G20 che si è svolto a Brisbane (Australia), il 15 e il 16 novembre. L’obiettivo in quel caso era probabilmente comprendere il clima con cui sarebbe stato accolto il presidente cinese Xi Jinping e il tipo di domande che i giornalisti avrebbero potuto rivolgergli.

La modalità di questi attacchi cibernetici non stupisce più di tanto. Del resto, in base ai documenti divulgati dall’ex funzionario dell’Nsa Edward Snowden, anche gli Stati Uniti avrebbero violatoCollegamento esterno i server del quartier generale del gigante delle telecomunicazioni cinesi Huawei. Lo scopo era rintracciare eventuali legami tra quest’ultima e l’Epl, sferrare un’offensiva digitale nei confronti dei leader del Pcc e sfruttare la tecnologia venduta dall’azienda ad altri paesi (come Iran, Afghanistan, Pakistan, Kenya, Cuba) per condurre attività di sorveglianza.

Le vulnerabilità cinesi

La stabilità del Pcc e dell’Epl è messa in discussione dai nuovi casi di funzionari reclutati da spie straniere. Timori a tal proposito erano già stati sollevatiCollegamento esterno nel 2011 dal generale dell’esercito cinese Jin Yinan durante una conferenza a porte chiuse sui pericoli dello spionaggio, il cui video è stato diffuso illegalmente su Internet e poi rimosso. Jin citava l’episodio di Kang Rixin, membro del comitato centrale del Pcc e capo della China national nuclear corporation, che supervisiona il programma nucleare della Rpc. Kang, arrestato formalmente per aver preso delle bustarelle nel 2010, potrebbe in realtà aver venduto segreti a un paese straniero. Infatti, per salvare parzialmente l’immagine del Partito, la leadership cinese preferisce talvolta camuffare i casi di spionaggio con l’accusa di corruzione.

Ora, invece, prendiamo in esame tre episodi divulgati apertamente da Pechino.

Il primo è quello di Ma JishengCollegamento esterno, ex ambasciatore della Cina in Islanda. A settembre, Ma è stato accusatoCollegamento esterno di aver passato informazioni classificate al Giappone, dove aveva rivestito la medesima carica.

Il secondo riguarda Kevin e Julia Dawn Garratt, una coppia di canadesi sospettatiCollegamento esterno ad agosto di aver rubato segreti militari cinesi e ora in stato di fermo. I Garratt vivono in Cina dal 1984, sono proprietari di un coffee shop nel Dandong (al confine con la Corea del Nord) e collaborano con l’organizzazione umanitaria North Star Aid. La settimana prima che fossero indagati, il Canada aveva accusato la Cina di aver hackerato il National Research Council, un’agenzia governativa che conduce ricerche scientifiche e tecnologiche.

Il terzo caso risale a maggio. Un uomo di nome Li è stato condannatoCollegamento esterno a dieci anni di carcere per aver fornito documenti militari classificati a una spia straniera (la nazionalità come spesso capita non è stata divulgata) attraverso il social network Qq. Li è stato reclutato circa quattro anni fa da “un’amica cibernetica”, che poi ha rivelato di essere un uomo, soprannominato Fei Ge (“Fratello volante”). Per 3 mila yuan al mese (circa 350 euro), Li ha monitorato le basi militari nel Guangdong e fornito a Fei Ge materiale fotografico e documenti di vario tipo. Il “Fratello volante” avrebbe reclutato almeno quaranta persone attraverso librerie online e siti Web per junmi (appassionati di questioni militari), dove spesso sono divulgate immagini degli ultimi ritrovati della tecnologia bellica cinese. Questo episodio sembra indicare che il web cinese, noto per essere costantemente controllatoCollegamento esterno dall’apparato d’intelligence cibernetica mandarina, sia più vulnerabile di quanto si pensi.

I timori di Pechino sono stati acuiti dalle proteste in corso a Hong KongCollegamento esterno. Nell’ex colonia britannica, oggi Regione ad amministrazione speciale della Rpc, gli studenti protestano per ottenere un sistema “genuinamente” democratico e Pechino ha affermato in più occasioni che le manifestazioni sono state appoggiate da “forze straniere”. Uno dei leader del movimento studentesco, Joshua Wong, è stato accusatoCollegamento esterno di aver ricevuto denaro dagli Usa per alimentare il malcontento contro il governo cinese.

Alla luce di questi episodi, non stupisce che nei mesi scorsi Pechino abbia svolto delle indaginiCollegamento esterno su alcune organizzazioni straniere presenti nella Rpc, in particolare nella provincia del Guangdong, che confina con Hong Kong.

La risposta della Cina

Preoccupata per queste vulnerabilità il governo cinese ha approvato una nuova legge per il controspionaggioCollegamento esterno, che sostituisce quella sulla sicurezza nazionale del 1993. Il provvedimento è stato preso un anno dopo la creazione del Consiglio per la sicurezza nazionaleCollegamento esterno, incaricato di “migliorare i sistemi e le strategie per garantire la sicurezza del paese” e presieduto da Xi Jinping.

La legge, vero monito per i cittadini della Rpc, spiega chiaramente che non solo saranno puniti “organizzazioni o individui stranieri che conducono attività di spionaggio”, ma anche i cinesi che collaborano con loro.

Il documento evidenzia anche la preoccupazione per l’utilizzo degli smartphone, che sono stati inclusi tra i possibili strumenti di spionaggio e pertanto possono essere requisiti. Secondo il Global TimesCollegamento esterno, i maggiori rischi proverrebbero dai soldati che portano con sé i telefoni cellulari quando sono in servizio.

Dopo l’approvazione della legge, sul web cinese è divenuto nuovamente popolare un manuale per riconoscere le spie straniereCollegamento esterno. Questo documento, diffuso qualche anno fa, era stato citato dai media locali (il Global Times ha realizzato addirittura un’infograficaCollegamento esterno) anche dopo che i Garratt erano stati fermati dalle autorità.

Non è chiaro se il manuale sia stato creato da Pechino oppure no, ma offre spunti interessanti, riconducibili ai casi descritti. Per esempio, suggerisce che le spie potrebbero frequentare i forum cinesi dedicati al mondo militare (il caso di Fei Ge), diffondere volontariamente false informazioni per essere corretti, oppure per entrare in contatto con netizens disposti a spiare in cambio di denaro. Il manuale invita anche a diffidare degli studenti “socialmente attivi” i cui introiti aumentano improvvisamente; un monito che fa pensare alle accuse rivolte all’hongkonghese Joshua Wong.

Qualora il manuale fosse stato realizzato da Pechino, non ci sarebbe da meravigliarsi. Del resto, qualche mese fa anche l’Fbi aveva pubblicato un videoCollegamento esterno in stile spy story per mettere in guardia gli studenti americani nella Rpc dal rischio di essere reclutati dal governo cinese.

È probabile che Pechino ponga in essere altre misure per scoraggiare nuovi casi di spionaggio. Inoltre, non è da escludere che la campagna contro la corruzione nel Pcc e nell’Epl – marchio di fabbrica del mandato di Xi Jinping – funga da deterrente.

Il cyber è la nuova frontiera dello spionaggio, ma quello umano non è certamente andato in pensione.

Per approfondire: A che servono i serviziCollegamento esterno

In conformità con gli standard di JTI

Altri sviluppi: SWI swissinfo.ch certificato dalla Journalism Trust Initiative

Se volete segnalare errori fattuali, inviateci un’e-mail all’indirizzo tvsvizzera@swissinfo.ch.